3월 4일 이후 최신 업데이트 버전의 구글 안드로이드와 애플 iOS가 프릭 공격에 취약하다는 사실은 이미 밝혀졌다. 이에 대해 애플은 지난 3월 9일 프릭 공격의 취약점을 보완한 iOS 8.2 업그레이드를 진행했다.

하지만 파이어아이의 이번 조사에 의하면, iOS는 14,079개의 인기 다운로드 앱의 5.5%인 771개의 앱이 프릭 공격에 취약한 HTTPS 서버에 연결되어 있어, iOS 8.2 버전 업데이트 후에도 여전히 프릭 공격에 대한 위험성을 갖고 있었다. 또한, 백만 회 이상 다운로드한 10,985개의 구글 플레이 안드로이드 앱을 조사한 결과 전체의 11.2%인 1228개의 앱이 프릭 공격에 대한 취약점을 갖고 있었다.

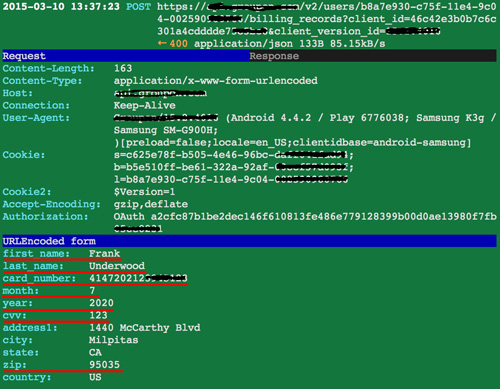

파이어아이는 이번 발표를 통해 프릭 공격에 대한 주의를 당부했다. 프릭 공격은 보안에 취약한 사용자와 서버 사이에서 HTTPS 연결을 가로채 보안에 취약한 암호를 사용하게 만든 후 민감한 개인정보를 훔치거나 조작할 수 있게 만든다. 이를 통해 공격자는 유명한 온라인 쇼핑몰을 이용하는 사람들의 로그인 정보와 신용카드 정보를 훔치기 위해 프릭 공격을 시도한다. 아래의 공격 시나리오 장면은 프릭 공격자가 암호를 해독한 후 보안이 취약해진 앱, 그리고 이 앱과 연결된 서버와의 명확한 평문 형태의 커뮤니케이션을 나타내고 있다.

최근 프릭 공격이 밝혀지면서 하트블리드(Heartbleed) 버그 발견 이후로 또 다시 TLS 사용에 대한 우려가 높아지고 있다. 그러나 freakattack.com은 클라이언트 스스로 체크할 수 있는 보안 시스템을 브라우저를 통해서만 지원하고 있는 상황이다. 이에, 파이어아이는 이번 연구에서 iOS와 안드로이드 기반 앱(응용프로그램)의 프릭 공격에 대한 보안 상태를 점검했다.

프릭 공격은 보안에 취약한 사용자와 서버 사이에서 HTTPS 연결을 가로채 보안에 취약한 암호를 사용하게 만든 후 신용카드 등 민감한 개인정보를 훔치거나 조작한다. 프릭 공격이 성공적으로 이루어지기 위해서는 서버가 RSA_EXPORT암호를 호환해야 하며, 사용자가 암호스위트를 교환하기 위해 임시 RSA 키를 허용해야 한다.

3월 4일 이후로 최신 업데이트 버전의 구글 안드로이드와 애플 iOS가 프릭 공격에 취약하다는 사실이 밝혀졌다. iOS와 안드로이드 앱이 보안에 취약한 오픈SSL 라이브러리 버전을 포함하고 있기 때문에 안드로이드와 iOS 플랫폼 자체의 취약점과 앱의 취약점이 동시에 존재한다. 심지어 애플이 지난 3월 9일 프릭 공격의 취약점을 보완한 iOS 8.2 업그레이드를 진행했음에도 불구하고 일부는 여전히 프릭 공격의 위험해 노출되어 있다.

사람들이 백만 회 이상 다운로드한 10,985개의 구글 플레이 안드로이드 앱을 조사한 결과 전체의 11.2%인 1228개의 앱이 프릭 공격에 대한 취약점을 갖고 있음이 나타났다. 이들은 프릭 해킹에 취약한 오픈 SSL 라이브러리를 사용하고 있었다. 이 1228개의 앱은 지금까지 무려 63억 번 이상 다운로드 된 것으로 밝혀졌다. 프릭 공격에 취약한 1228개의 앱 중 664개는 안드로이드 오픈 SSL 번들 라이브러리를 사용하고 있었으며 564개는 그들 자체적으로 편집한 오픈 SSL 라이브러리를 사용해왔다. 이 모든 오픈 SSL 버전은 프릭 공격에 노출돼있다.

iOS를 살펴보면 조사를 진행한 14,079개의 인기 다운로드 앱의 5.5%인 771개의 앱이 프릭 공격에 취약한 HTTPS 서버에 연결되어 있었으며, iOS 8.2 버전 업데이트 후에도 여전히 프릭 공격에 대한 위험성을 갖고 있었다.

취약점에 대한 내용(Vulnerability Stats)

프릭 공격을 실행한 해킹 공격자는 모바일 앱과 백엔드 서버 사이에서 암호 트래픽을 가로채고 조작하기 위해 중간자공격방식(MITM) 기술을 사용한 것으로 추정된다. 해커는 이를 위해 ARP 스푸핑(ARP spoofing) 또는 DNS 하이재킹(DNS hijacking) 과 같이 이미 잘 알려진 해킹 기술을 이용했다. 공격자들은 실시간으로 암호를 해독할 필요 없이, 프릭 공격을 통해 쉬운 암호로 바꿔 암호를 해독한 후 그들이 필요한 정보를 빼낼 수 있었다.

공격 시나리오(Attack Scenario)

공격자는 유명한 온라인 쇼핑몰을 이용하는 사람들의 로그인 정보와 신용카드 정보를 훔치기 위해 프릭 공격을 할 수 있다. 민감한 개인정보를 포함하는 의료용 앱, 생산성 앱, 그리고 금융 관련 앱 등이 해당된다. 아래의 공격 시나리오 장면은 프릭 공격자가 암호를 해독한 후의 보안에 취약한 앱, 그리고 이 앱과 연결된 서버와의 명확한 평문 형태의 커뮤니케이션을 나타내고 있다.

모바일 앱은 공격자들에게 있어서 확실한 수익을 창출할 수 있는 중요한 타겟이 되고 있으며, 프릭 공격은 모바일 앱의 보안과 사생활에 심각한 위협을 초래하고 있다. 파이어아이는 앱 개발자들과 웹 사이트 관리자들이 프릭 공격에 대한 이슈를 신속하게 해결할 것을 권장하는 바이다.

<저작권자(c)스마트앤컴퍼니. 무단전재-재배포금지>