카스퍼스키, “공격 체인 최소 3개… 공개되지 않은 추가 침해 가능성”

카스퍼스키(지사장 이효은)는 2월 9일, 자사의 카스퍼스키 GReAT(글로벌 연구 분석팀) 연구진이 최근 발생한 노트패드++ (Notepad++) 공급망 공격 배후 공격자들이 필리핀의 정부 기관, 엘살바도르의 금융 기관, 베트남의 IT 서비스 제공업체, 그리고 세 개 국가에 걸친 개인 사용자들을 표적으로 삼았다는 사실을 밝혀냈다고 밝혔다. 이들은 최소 세 가지의 서로 다른 감염 체인을 활용했으며, 이 중 두 개는 현재까지도 대중에게 공개되지 않은 상태다.

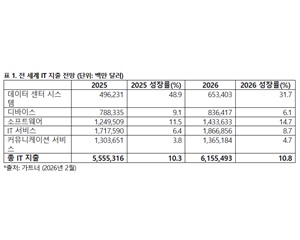

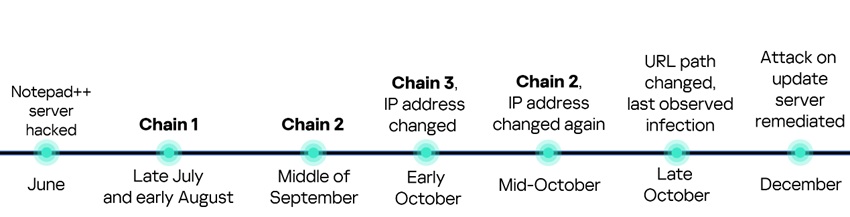

공격자들은 2025년 7월부터 10월 사이, 약 한 달 주기로 악성코드(멀웨어), 명령 및 제어 인프라(C2), 그리고 전달 방식을 전면적으로 변경해 왔다. 현재까지 공개적으로 문서화된 단일 공격 체인은 훨씬 더 길고 정교한 위협 공격의 마지막 단계에 불과한 것으로 나타났다고 업체 측은 밝혔다.

노트패드++ 개발진은 2026년 2월 2일, 호스팅 제공업체 사고로 인해 업데이트 인프라가 침해되었다고 공개했다. 그러나 기존의 공개 보고는 2025년 10월에 관찰된 악성코드에만 초점을 맞추고 있어, 7월부터 9월까지 사용된 전혀 다른 침해 지표(IoCs)에 대해서는 기업들이 인지하지 못한 상황이었다.

각 공격 체인은 서로 다른 악성 IP 주소, 도메인 네임, 실행 방식, 그리고 페이로드를 사용했다. 따라서 10월에 공개된 IoC만을 기준으로 점검한 조직들은 이전 단계의 감염을 완전히 놓쳤을 가능성이 있다. 하지만, Kaspersky Next와 같은 카스퍼스키 보안 솔루션은 공격자들이 사용한 모든 악성코드를 성공적으로 탐지할 수 있다.

카스퍼스키 조지 쿠체린 GReAT 선임 보안 연구원은 “공개적으로 알려진 IoC를 기준으로 시스템을 점검했을 때 아무것도 발견되지 않았다고 해서 안전하다고 단정해서는 안 된다”라며, “7월부터 9월까지 사용된 인프라는 IP, 도메인, 파일 해시 모두가 완전히 달랐다”고 밝혔다. 이어, “또한 공격자들이 도구를 매우 빈번하게 교체해왔다는 점을 고려할 때, 아직 발견되지 않은 추가 공격 체인이 존재할 가능성도 배제할 수 없다”라고 말했다.

카스퍼스키 이효은 한국지사장은 “노트패드++ 공급망 공격 사례에서 보듯이, 사이버보안 환경이 점점 더 복잡해지는 가운데 공격자들은 지속적으로 전술과 도구를 변화시키고 있다”라며, “기업이 알려진 공격 지표 만을 기반으로 조사할 경우, 위험을 놓칠 가능성이 매우 높다”고 밝혔다. 이어, “Kaspersky Next와 같은 카스퍼스키의 솔루션은 다양한 유형의 악성코드를 포괄적으로 탐지해, 끊임없이 진화하는 사이버 위협에 대응할 수 있는 견고한 방어선을 구축할 수 있다”라고 말했다.

카스퍼스키 GReAT는 기존에 보고되지 않았던 6개의 악성 업데이트 해시, 14개의 C2 URL, 8개의 악성 파일 해시를 포함한 전체 침해 지표 목록을 공개했다.

<저작권자(c)스마트앤컴퍼니. 무단전재-재배포금지>